请访问原文链接:Metasploit Framework 6.4.115 (macOS, Linux, Windows) - 开源渗透测试框架 查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

世界上最广泛使用的渗透测试框架

知识就是力量,尤其是当它被分享时。作为开源社区和 Rapid7 之间的合作,Metasploit 帮助安全团队做的不仅仅是验证漏洞、管理安全评估和提高安全意识 (sysin);它使防守队员能够始终领先比赛一步(或两步)。

图为 Metasploit Pro Dashboard。

新增功能

2026 年 2 月 11 日

在本次 2026 年 2 月补丁星期二 中,Microsoft 共发布了 55 个漏洞。Microsoft 已确认其中 6 个漏洞在野外被利用,其中 3 个已被公开披露。本月早些时候,Microsoft 还修复了 3 个浏览器漏洞,这些不包含在上述补丁星期二统计中。

✅ Windows/Office 三重问题:零日安全功能绕过漏洞

今天发布的 3 个已公开披露的零日漏洞均为安全功能绕过漏洞,且 Microsoft 在每个案例中都提到了相同的报告方。

CVE-2026-21510 描述了一个已在野外被利用的 Windows Shell 零日安全功能绕过漏洞。不要将其与 PowerShell 混淆,大多数人每天都会使用 Windows Shell,却未必知道它的名称甚至意识到它的存在。Windows Shell 是 Microsoft 对由 explorer.exe 及相关库和 API 提供的整个操作系统 GUI 交互逻辑的称呼。

CVE-2026-21510 允许攻击者绕过那些烦人的 SmartScreen 或其他“是否确定?”提示。公告指出:“攻击者必须诱使用户打开恶意链接或快捷方式文件 (sysin)。”这种措辞可以有多种解读方式,虽然 .lnk 扩展名的快捷方式文件显然是主要嫌疑对象,但 .url 文件也可能成为攻击向量。

历史悠久的 MSHTML/Trident Web 渲染引擎至今仍存在于 Windows 中,作为 Office 和资源管理器的日常驱动组件,即使大多数人早已停止使用 Internet Explorer。因此,Microsoft 不时需要为这个“舍不得移除”的组件修补零日漏洞。今天的例子是 CVE-2026-21513,一个安全功能绕过漏洞,其利用方式始于攻击者诱使用户打开恶意 HTML 文件或快捷方式文件。

如果好事成三,那么 CVE-2026-21514 或许也算一个。该漏洞通过诱使用户打开恶意 Word 文档来绕过对象链接与嵌入(OLE)缓解措施。公告仅列出了 Office LTSC 版本和本地部署 Microsoft 365 企业版应用的修复措施,并未提及标准 Microsoft 365 套件。

有趣的是,Microsoft 将 CVE-2026-21514 的攻击向量评估为“本地”。通常情况下,只要是“远程攻击者诱骗用户打开恶意载荷”的漏洞,MSRC 通常都会根据攻击者位置将其评估为远程攻击。然而公告特别指出:“在 Microsoft Office Word 中,安全决策依赖不受信任输入 (sysin),允许未经授权的攻击者在本地绕过安全功能。”目前尚不清楚这是 MSRC 评估方式的改变、无意的误判,还是基于未公开细节做出的特殊但正确的判断。幸运的是,预览窗格不是攻击向量,这在一定程度上提高了攻击门槛,因为用户必须明确打开恶意文件或网页。

最终,虽然 CVE-2026-21510、CVE-2026-21513 和 CVE-2026-21514 的公告都未明确说明,但很可能每个漏洞的利用方式都涉及利用旧组件缺陷,将 Windows 诱导参与另一种“Mark-of-the-Web” 洗白攻击方案。

✅ Windows DWM:零日权限提升

这是连续第二个月,Windows 桌面窗口管理器(DWM)出现已在野外被利用的零日漏洞。上个月的 CVE-2026-20805 是一个信息泄露漏洞,相当于为攻击者提供了寻找内核空间 DWM 进程内存地址的“藏宝图”。今天发布的零日权限提升漏洞 CVE-2026-21519 很可能反映出 MSTIC 和 MSRC 正在针对同一威胁行为者采取行动。正如 Rapid7 过去所指出的,初始访问结合本地权限提升漏洞是许多成功攻击的“主食”,因此这里 CVSS v3 基础评分 7.8 低于典型远程代码执行漏洞,并不意味着可以延迟打补丁。

✅ 远程桌面服务:零日权限提升

远程桌面服务(RDP)旨在允许授权远程用户与服务器交互,但 CVE-2026-21533 允许未经授权的本地用户将权限提升至 SYSTEM。自 Server 2012 起的所有 Windows Server 产品都收到了补丁 (sysin),说明该漏洞已存在一段时间。今天的补丁可能终结了至少某个威胁行为者长期利用该漏洞的行为。

✅ RasMan:零日拒绝服务

同样已在野外被利用,但可能影响较小的是 CVE-2026-21525,这是 Windows 远程访问连接管理器(RasMan)中的本地拒绝服务漏洞。较为罕见的是,该漏洞无需任何权限即可利用,因此即使是来宾账户也能触发。你已经禁用了来宾账户,对吧?

✅ Microsoft 生命周期更新

本月没有重大的 Microsoft 产品生命周期变化。

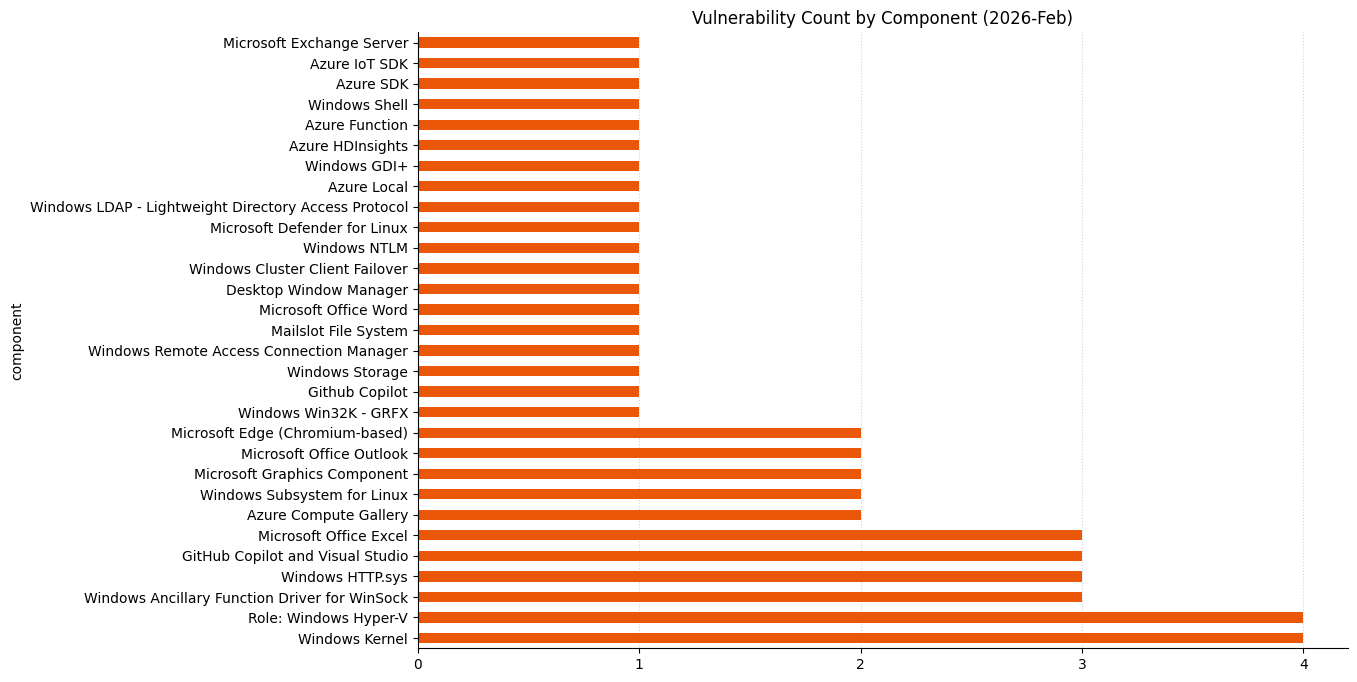

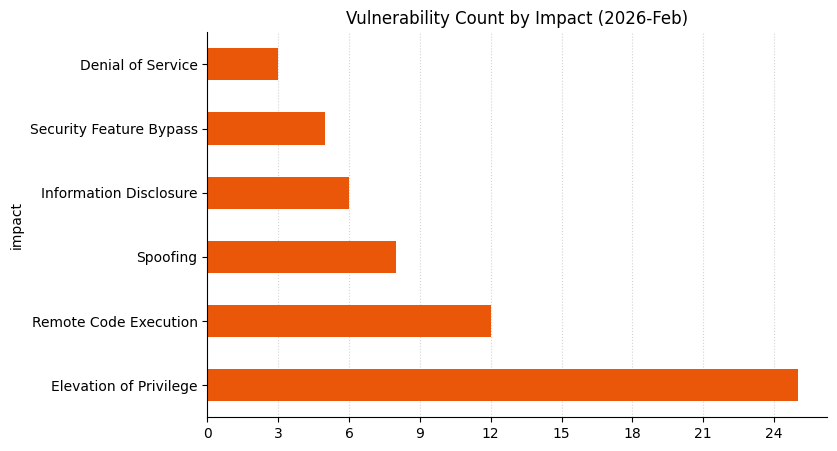

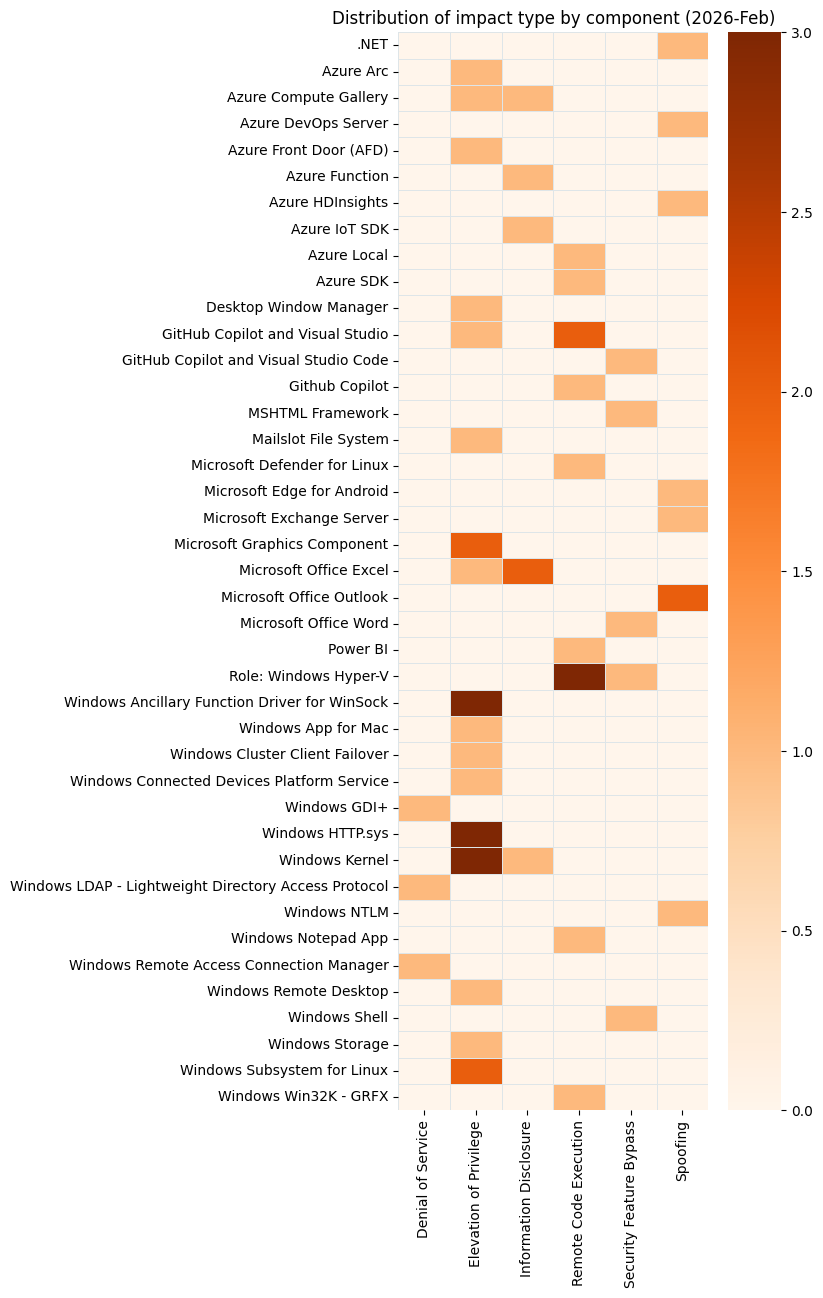

✅ 汇总图表

✅ 汇总表格

篇幅过长,略过。

英文来源:RAPID7 官方博客

Metasploit Framework 6.4 Released Mar 25, 2024.

版本比较

Open Source: Metasploit Framework

下载:Metasploit Framework 6.4.115 (macOS, Linux, Windows) - 开源渗透测试框架

Commercial Support: Metasploit Pro

| All Features | Pro | Framework |

|---|---|---|

| - Collect | ||

| De-facto standard for penetration testing with more than 1,500 exploits | ✅ | ✅ |

| Import of network data scan | ✅ | ✅ |

| Network discovery | ✅ | ❌ |

| Basic exploitation | ✅ | ❌ |

| MetaModules for discrete tasks such as network segmentation testing | ✅ | ❌ |

| Integrations via Remote API | ✅ | ❌ |

| - Automate | ||

| Simple web interface | ✅ | ❌ |

| Smart Exploitation | ✅ | ❌ |

| Automated credentials brute forcing | ✅ | ❌ |

| Baseline penetration testing reports | ✅ | ❌ |

| Wizards for standard baseline audits | ✅ | ❌ |

| Task chains for automated custom workflows | ✅ | ❌ |

| Closed-Loop vulnerability validation to prioritize remediation | ✅ | ❌ |

| - Infiltrate | ||

| Basic command-line interface | ❌ | ✅ |

| Manual exploitation | ❌ | ✅ |

| Manual credentials brute forcing | ❌ | ✅ |

| Dynamic payloads to evade leading anti-virus solutions | ✅ | ❌ |

| Phishing awareness management and spear phishing | ✅ | ❌ |

| Choice of advance command-line (Pro Console) and web interface | ✅ | ❌ |

下载地址

Metasploit Framework 6.4.x (macOS, Linux, Windows)

macOS:metasploit-framework-VERSION.x86_64.dmg

Windows:metasploit-framework-VERSION-x64.msi

Debian/Ubuntu:

Linux deb x64:metasploit-framework_VERSION_amd64.deb

Linux deb x86:metasploit-framework_VERSION_i386.deb

Linux deb arm64:metasploit-framework_VERSION_arm64.deb

Linux deb armhf (hard float):metasploit-framework_VERSION_armhf.deb

RHEL/Fedora:

Linux rpm x64:metasploit-framework-VERSION.el6.x86_64.rpm

相关产品:Metasploit Pro 4.22 (Linux, Windows) - 专业渗透测试框架

更多:HTTP 协议与安全

文章用于推荐和分享优秀的软件产品及其相关技术,所有软件默认提供官方原版(免费版或试用版),免费分享。对于部分产品笔者加入了自己的理解和分析,方便学习和研究使用。任何内容若侵犯了您的版权,请联系作者删除。如果您喜欢这篇文章或者觉得它对您有所帮助,或者发现有不当之处,欢迎您发表评论,也欢迎您分享这个网站,或者赞赏一下作者,谢谢!

赞赏一下

支付宝赞赏

支付宝赞赏 微信赞赏

微信赞赏