请访问原文链接:THOR APT Scanner 10 (macOS, Linux, Windows) - 威胁评估工具,查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

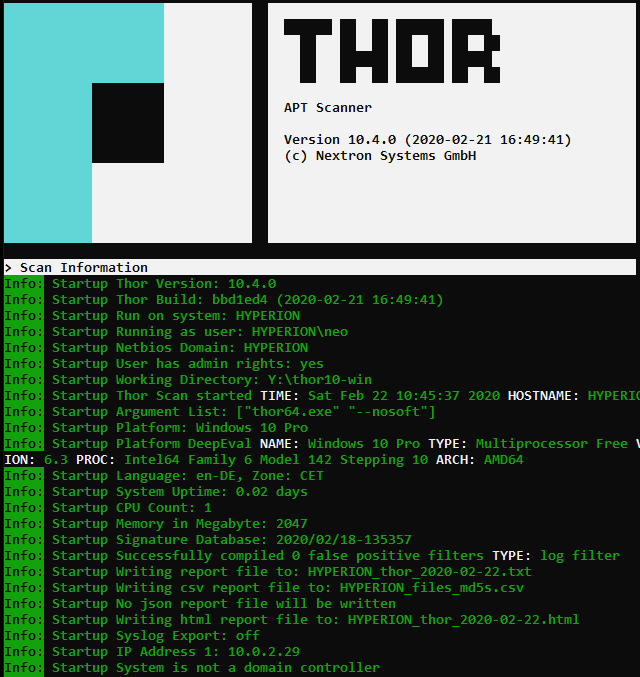

THOR APT Scanner

THOR 是市场上最复杂、最灵活的威胁评估工具。

事件响应活动通常从一组受感染的系统和可能受影响的更大的系统开始。许多取证图像的手动分析可能具有挑战性。

THOR 通过 17,000 多个手工制作的 YARA 签名、400 个 Sigma 规则、大量异常检测规则和数千个 IOC 来加速您的取证分析。

THOR 是在快速获得结果至关重要的时刻突出可疑元素、减少工作量并加快取证分析的完美工具。

产品概述

-

焦点是黑客活动

THOR 专注于防病毒软件遗漏的一切。凭借其包含数千个 YARA 和 Sigma 规则、IOC、rootkit 和异常检查的庞大签名集,THOR 涵盖了所有类型的威胁。THOR 不仅可以检测攻击者使用的后门和工具,还可以检测输出、临时文件、系统配置更改和其他恶意活动痕迹。

-

灵活部署

无需安装 THOR。您只需将其复制到远程系统、从网络共享运行它或在您携带到受影响系统的 USB 驱动器上使用它即可。

但是,您可以使用 ASGARD 代理部署它以进行持续危害评估。

-

令人印象深刻的检测率

THOR 令人印象深刻的检测率在业界广为人知,符合全球威胁搜寻者的需求。

数千个通用签名可检测异常、混淆技术和可疑属性,以快速加速妥协评估。

-

多种输出选项

THOR 支持多种方式报告调查结果。它写入文本日志或将 SYSLOG 消息发送到远程系统(TCP、UDP、CEF、JSON、可选 TLS)。扫描结束时会生成 HTML 报告。您可以使用免费的 Splunk App 或 ASGARD Analysis Cockpit 来分析 THOR 的数千个系统的报告。

-

自定义 IOC 和 YARA 规则

您可以轻松地从威胁源、您自己的调查或威胁报告中添加自己的指标和签名。

-

系统稳定性优先

THOR 在扫描期间监视系统资源。如果可用的空闲主内存低于某个阈值,THOR 将停止扫描并退出并发出警告。如果检测到硬件资源不足并禁用可能影响系统稳定性的功能,它会自动应用限制。

检测实例

-

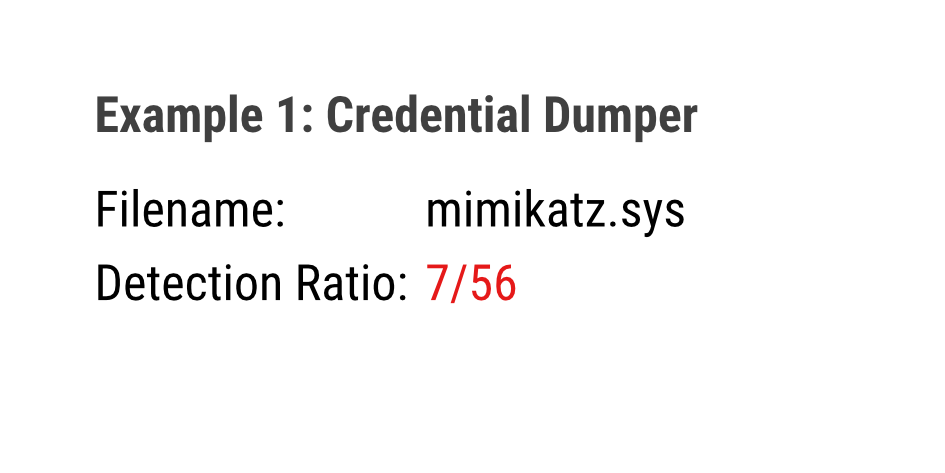

凭证转储器

长期以来,凭证转储程序一直被认为是所谓的双重用途工具。直到最近,防病毒引擎才开始报告它们,但并非所有防病毒供应商都遵循这种做法。

-

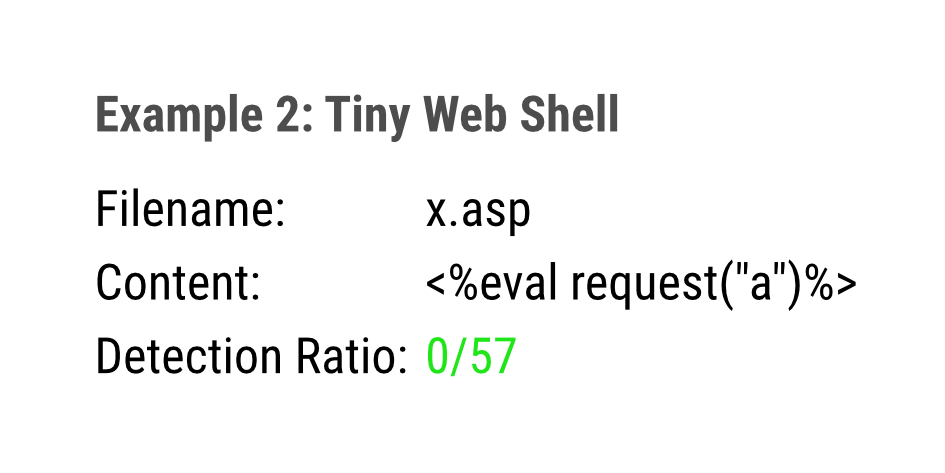

小型 Web shell

许多防病毒引擎在检测 Web shell 时存在问题。这可能是因为它们的内容可以通过多种方式轻松更改。THOR 拥有许多 Web shell 规则和威胁搜寻规则,可检测 Web shell 中常见的特殊特征。

-

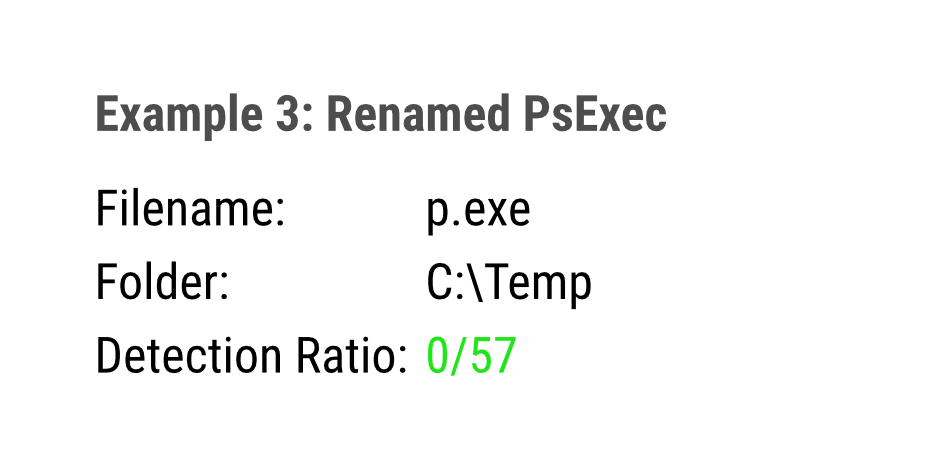

重命名为 PsExec

管理员通常不会重命名众所周知的工具,而攻击者却经常这样做。THOR 检测到许多重命名的工具,可用于侦察、横向移动或数据泄露。

-

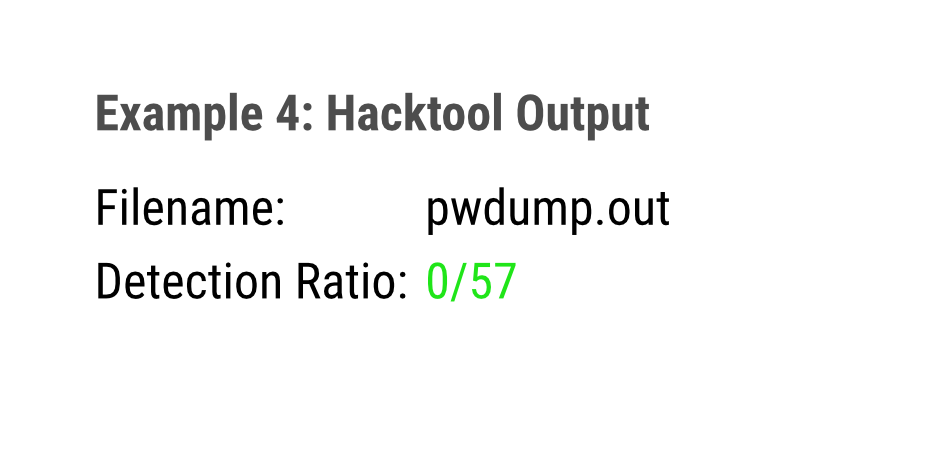

黑客工具输出

攻击者不只是在终端系统上投放工具。他们也使用它们。这些工具的执行会在缓存和磁盘上留下痕迹。THOR 会检测黑客工具生成的许多输出文件,并指示它们的使用,即使可执行文件已被对手删除。

-

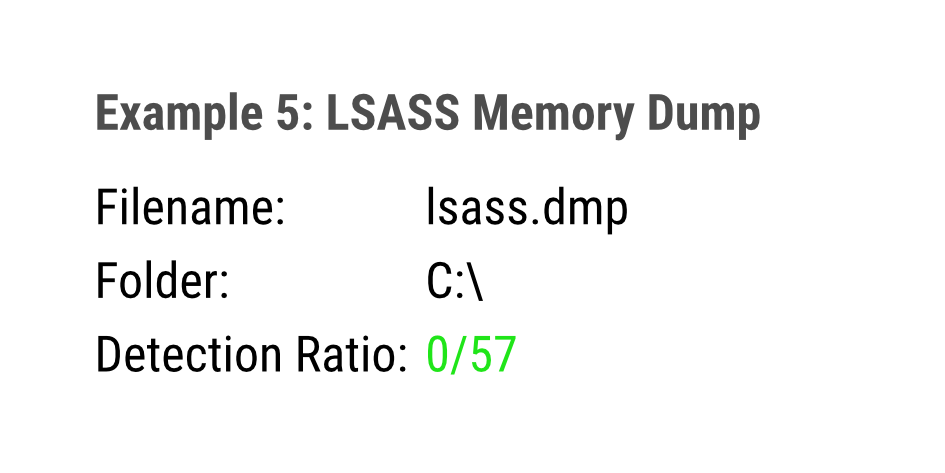

LSASS 内存转储

在受感染的系统上工作时,攻击者会留下他们的工作痕迹,即使不涉及黑客工具或恶意软件。THOR 会检测临时文件,例如 LSASS 进程的进程内存转储,其中包含凭据,攻击者可以利用这些文件在远程系统上提取这些凭据。

-

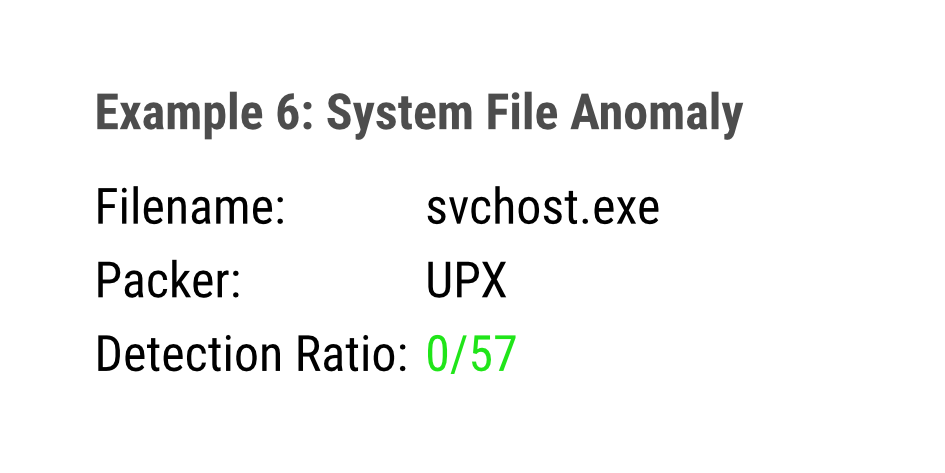

系统文件异常

系统文件具有特定的特征。THOR 具有许多检测规则,可查找这些特征中的可疑组合。可疑的可执行加壳程序、PE 版权信息、文件大小和 PE 签名颁发者只是 THOR 在系统文件中检测到的一些示例。

用例

THOR 的灵活性非常出色。它可以独立用于实验室环境中的分类、实时取证或图像扫描。

THOR 是在快速获得结果至关重要的时刻突出可疑元素、减少工作量并加快 DFIR 调查的完美工具。

-

环境分类扫描

完整概述

- 预定运行

- 所有系统

- Syslog 到 SIEM 或分析驾驶舱

-

单系统实时取证

强化系统分析

- 手动运行

- 单一可疑系统

- HTML 报告、文本日志

-

实验室图像扫描

实验室分析

- 扫描安装的系统映像

- 仅无实时数据/文件系统

- HTML 报告、文本日志

-

拖放区模式

实验室整合

- 扫描放置到特定文件夹的样本

- 系统日志、文本日志

更多功能

-

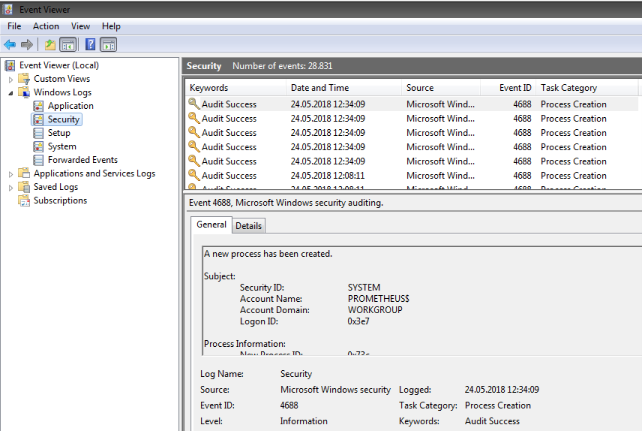

西格玛扫描

事件日志分析解析本地Windows 事件日志,检查条目中的IOC(例如文件名IOC),并将Sigma 规则应用于每个日志条目。

-

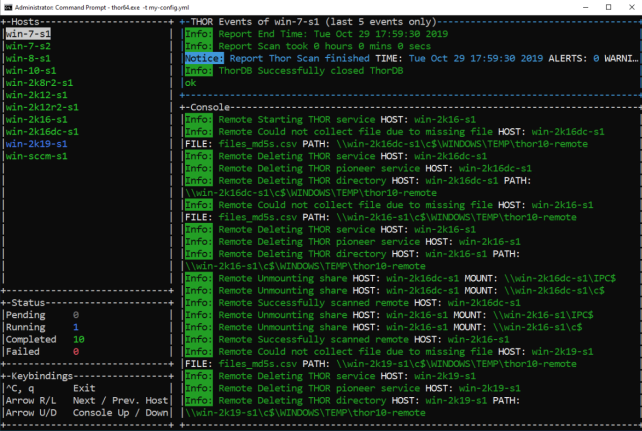

远程扫描

名为 THOR Remote 的功能允许您从单个特权工作站扫描多个 Windows 终端系统。将其视为 PsExec 与 THOR 力量的结合。

-

多平台

THOR 可在所有当前版本和许多旧版本的 Windows、Linux、macOS 和 AIX 上运行。

-

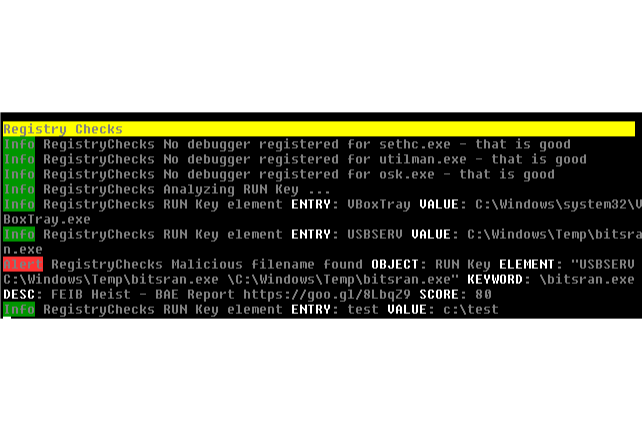

登记分析

注册表模块将用于注册表检测的文件名 IOC 和 THOR 的 YARA 规则应用于加载的注册表和注册表配置单元。

-

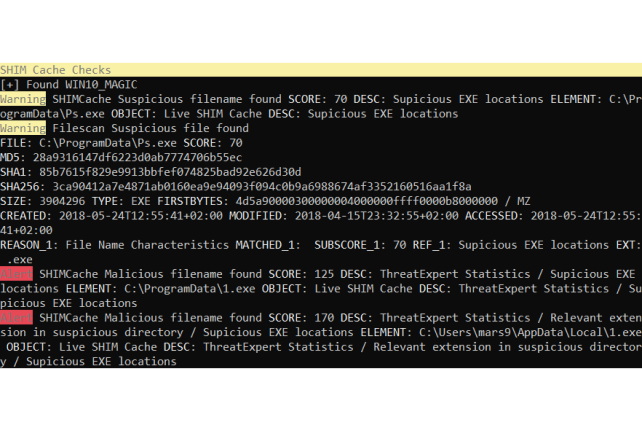

SHIM 缓存分析

SHIM 缓存模块分析 Windows 系统上 AppCompatCache 的内容,应用所有文件名 IOC、异常正则表达式规则或仅打印出所有条目以供您查看。该模块允许您检测很久以前就被对手删除的恶意或可疑程序条目。

-

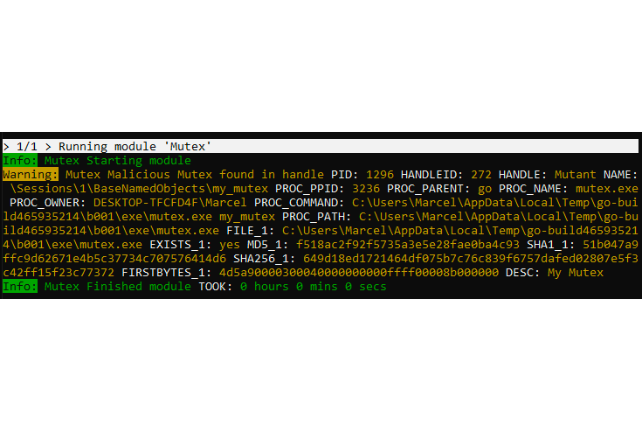

互斥锁、命名管道、事件分析

使用传统方法检测高级威胁行为者使用的植入物更具挑战性,并且需要更复杂的检查技术。

THOR 拥有一套全面的恶意互斥体、命名管道和事件值,并使用相关元数据丰富每个匹配,以方便进一步分析。

下载地址

THOR APT Scanner 10 for macOS

THOR APT Scanner 10 for Linux x64

THOR APT Scanner 10 fo Windows x64

- 百度网盘链接:

[EoD]

更多:HTTP 协议与安全

文章用于推荐和分享优秀的软件产品及其相关技术,所有软件默认提供官方原版(免费版或试用版),免费分享。对于部分产品笔者加入了自己的理解和分析,方便学习和研究使用。任何内容若侵犯了您的版权,请联系作者删除。如果您喜欢这篇文章或者觉得它对您有所帮助,或者发现有不当之处,欢迎您发表评论,也欢迎您分享这个网站,或者赞赏一下作者,谢谢!

赞赏一下

支付宝赞赏

支付宝赞赏 微信赞赏

微信赞赏